Active Directory 联合服务

更新时间:2025-12-03 16:04:07

使用 Active Directory 或 LDAP 通用目录服务连接器时,可以配置为针对 Active Directory 联合服务(AD FS)进行身份验证。

先决条件、建议和限制

- 本指南假定您已安装并配置了 AD FS,仅描述了 MailStore Server 所特有的部分。

- 为了获得最佳用户体验,MailStore Server 所使用的证书应受到所有客户端和所使用的网页浏览器的信赖。强烈建议使用由可信证书颁发机构签名的证书或使用Let's Encrypt证书。

- 如果用户应使用 MailStore 客户端、MailStore Outlook 插件或 Web 访问方式从组织网络外部登录 MailStore Server,则本文中提到的 URI 必须通过互联网的 DNS 进行解析,并且必须在防火墙或路由器上设置 MailStore Server 计算机的端口转发。

- 使用AD FS在登录时验证用户身份时,由于技术原因,无法通过IMAP访问该存档。

创建一个AD FS应用组

要允许 MailStore Server 向 AD FS 请求 OpenID Connect (OIDC) 令牌,您必须在 AD FS 中创建一个应用程序组。必须引用此应用组在 MailStore Server 中,以建立这两个系统之间的信任关系。

- 登录到您的AD FS服务器系统。

- 打开AD FS管理控制台。

- 导航到应用程序组。

- 右键单击“应用程序组”,然后选择“添加应用程序组......”或在“操作”窗格中单击“添加应用程序组”。

- 输入一个名称,例如MailStore,然后选择包含Web API的模板Native应用程序。

- 单击下一步。

- 显示此应用程序组的客户端标识符。注意此值,因为配置 需要稍后使用。

- 在野外 重定向 URI以格式输入URI(不含括号)

https://<fqdn>[:<port>]/oidc/signin- 包含以下组件:

- https:/

指定https://协议是强制性的。为避免在用户登录期间发出证书警告,客户端计算机上的网页浏览器必须信任 MailStore Server 所使用的证书。 - FQD

您的 MailStore 服务器的全合格域名(FQDN),由机器名称和DNS域组成,例如mailstore.example.com。此名称必须由所有用户登录到 MailStore Server 的客户端都能解析。 - 端口

MailStore Web Access 的 TCP 端口8462在默认情况下此值必须等于在邮件存储服务器服务配置的“基底配置”>“网络设置”部分 > 邮件存储 Web 访问/ Outlook 插件(必须在TCP端口与 HTTPS 协议的默认端口不同时进行指定(443) - /oidc/signin

MailStore Server 期望获得 AD FS 身份验证响应的终端。此路径必须按重定向 URI 末尾的说明准确指定。

| 产品 | 机器名称 | DNS 域 | TCP端口 | 生成重定向URI |

|---|---|---|---|---|

| MailStore 服务器 | 邮递商店 | example.com | 8462 | https://mailstore.example.com:8462/oidc/signin使用全合格域名和 MailStore Web Access 默认端口重定向 URI |

| MailStore 服务器 | 邮递商店 | example.com | 443 | https://mailstore.example.com/oidc/signin如果已为 MailStore Web Access 配置了 HTTPS 默认端口 443,或作为防火墙或路由器端口转发的源端口,则可强制启用该端口。 |

| MailStore 搜索引擎优化 | 归档 | example.com | 443 | https://archive.example.com/<instanceid>/oidc/signininstanceid实例的实例是重定向URI的一部分。 |

- 将重定向URI复制到剪贴板中,并注明此值,因为稍后配置MailStore服务器时也需要此值。

- 单击“添加”将重定向 URI 添加到允许的 URI 列表中。

- 单击“下一步”以继续。

- Redirect URIIdentifier将重定向URI粘贴到Web API配置的标识符字段中。

- Add单击添加。

- Next单击“下一步”以继续。

- 为此应用程序组选择访问控制策略。

- 单击“下一步”以继续。

- 选择 scopes allatclaims, openid和 profile 的作用域。

- 单击“下一步”以继续。

- 显示配置摘要。

- 单击下一步创建应用程序组。

- 显示成功信息。

- 关闭对话。

如果在 MailStore Server 中应用用户主名(UPN)或其本地部分作为用户名,则AD FS的配置现已完成。

但是,如果在 MailStore Server 中应使用 sAMAccountName 作为用户名,请按照下一节中的步骤操作。

将 sAMAccountName 添加为用户名

AD FS 发行的 OIDC 代币默认不包含用户的 sAMAccountName 属性。如果已将 MailStore Server 配置为将 sAMAccountName 用作用户名,则必须配置 AD FS 应用程序组以将该属性包含在令牌中。否则,MailStore Server 无法将该令牌与用户关联,用户也无法登录。

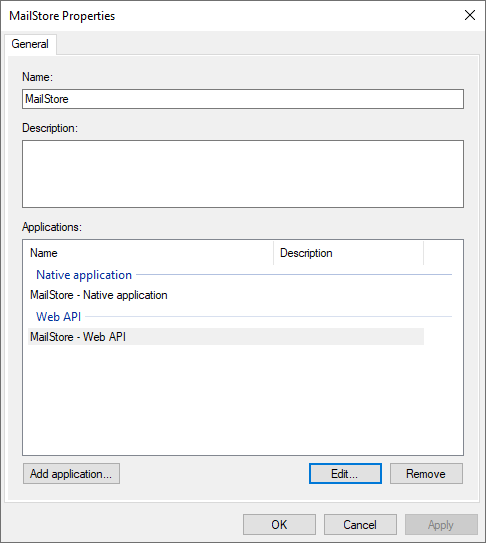

- 右键单击新创建的应用程序组并选择属性。

- 选择Web API应用程序,然后点击“编辑......”

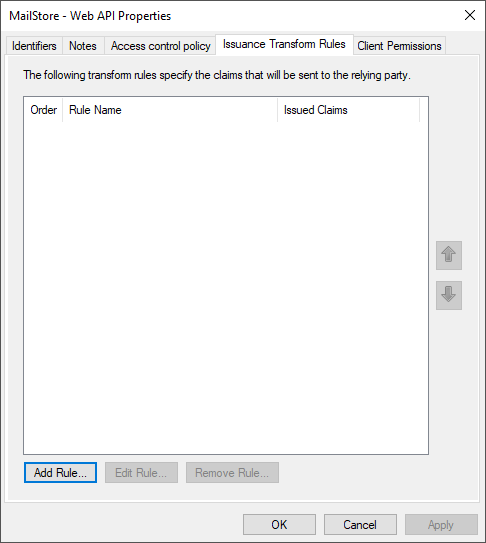

- 打开“问题转换规则”选项卡。

- 点击添加规则...

- 从“声明规则”模板下拉菜单中选择“发送 LDAP Claim rule template属性作为声明”。

- 单击“下一步”以继续。

- 输入声明规则名称。

- 从属性存储下拉菜单中选择“Active Attribute storeDirectory”。

- 在映射表的 LDAP 属性列中选择 SAM-Account-NameSAM-Account-Name。

- 在“出发声明类型”列中输入 Outgoing Claim TypesAMAccountName。

- 单击“完成”。

AD FS 的配置现已完善。